ძებნა

'ჩვენს' ძებნის შედეგები.

-

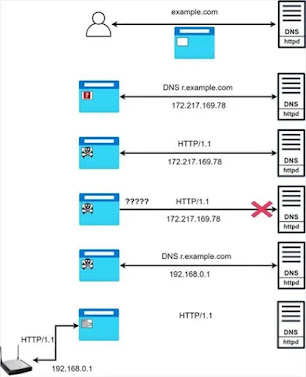

ჩემს მარტის პოსტში სამომხმარებლო როუტერების შესახებ, შევეცადე ამეხსნა თუ რა იწვევდა მოვლენას "ინტერნეტი ჭედავს". დავადგინეთ, რომ უდიდეს წილ შემთხვევებში ეს იყო დაბალწარმადი სამომხმარებლო როუტერების გამო (რომლებსაც გვთავაზობენ ინტერნეტ-პროვაიდერები და ასევე ადგილობრივი სამომხმარებლო როუტერების ბაზარი). დღეს მინდა საბოლოოდ ჩავუნერგო მკითხველს თავში, რომ ინტერნეტ-პროვაიდერის (წაიკითხე სუსის) მიერ კონტროლირებადი მოწყობილობის ქონა საკუთარ სახლში არის, რბილად რომ ვთქვათ, ძალიან ცუდი ჩვენთვის და ძალიან კარგი გარე აქტორებისთვის. დღეს 19 ნოემბერს PenTestPartners-ის ოფიციალურ ვებსაიტზე გამოქვეყნდა რაფაელ ფინის (Rafael Fini) სტატია, რომლის თანახმადაც გახდა ცნობილი, რომ გაერთიანებული სამეფოს ერთ-ერთი ინტერნეტ-პროვაიდერის SKY-ის 6 მილიონი აბონენტი იყო დაუცველი DNS rebinding flaw მოწყვლადობის მიმართ და ამ მოწყვლადობის აღმოფხვრისთვის პროვაიდერს დაჭირდა 18 თვე (!!!). •ადამიანური ქართულით ნიშნავს, რომ 18 თვის განმავლობაში 6 მილიონი აბონენტის სახლის ქსელში (Home Network) პოტენციურად შესაძლებელი იყო შეღწევა ინტერნეტიდან (მსოფლიოს ნებისმიერი წერტილიდან, სადაც ინტერნეტია); •აღნიშნული შეეხო იმ როუტერებს, რომელთა პატრონებსაც არ შეუცვლიათ პროვაიდერის Default მომხმარებელი და პაროლი (მომხმარებელი: Admin პაროლი: sky). ასევე შესაძლებელი იყო შეტევა იმ როუტერებზე, რომლებზეც არ ეყენა Default Credentials-ები ბრუტფორსის (პაროლების გადარჩევის) მეთოდით; •შეტევა შესაძლებელი იყო იმ შემთხვევაში, როდესაც მომხმარებელი გადადიოდა საფრთხის შემცველ ბმულზე და ეწვეოდა საფრთხის შემცველ ვებგვერდს; •SKY-ის დაჭირდა 18 თვე, რომ სრულად აღმოეფხვრა ეს მოწყვლადობა, ამ ამოცანის გადაწყვეტის დროს უამრავჯერ დაარღვია დედლაინები, რომლებიც საკუთარ თავს დაუწესა (მართლა ურთულესი ამოცანა ედგა პროვაიდერს წინ და ძალიან არ მიისწრაფოდა მოწყვლადობის აღმოფხვრისთვის); •მიუხედავად იმისა, რომ პროვაიდერს გაცხადებული ქონდა მოწყვლადობის აღმოფხვრის გეგმა, PenTestPartners-ებთან (როგორც მიხვდით ამ უკანასკნელებმა აცნობეს პროვაიდერს მოწყვლადობის შესახებ) ურთიერთობისას პენტესტერებს ხშირად რამდენჯერმე უწევდათ ერთი და იგივე საკითხზე კომუნიკაცია, რომ პასუხი მიეღოთ, მხოლოდ მას შემდეგ რაც საქმეში იქნა ჩართული სანდო ჟურნალისტი, მოწყვლადობის აღმოფხვრის გეგმის შესრულება დაჩქარდა. DNS rebinding არის ტექნიკა, რომელიც შემტევს აძლევს საშუალებას გვერდი აუაროს ბრაუზერის Same-origin policy (SOP) დაცვას, რომლის მიზანია აუკრძალოს ვებ-აპლიკაციებს მომხმარებლის ჩარევის გარეშე სხვა დომენზე არსებულ საიტებთან ინტერაქცია. რადგან SOP-ი ფოკუსირდება დომენურ სახელზე და არა IP მისამართზე, შემტევის ამოცანაა მოატყუოს ბრაუზერი და ბრაუზერში გაშვებული სკრიპტი (მაგ. Javascript-ი კლიენის მხარეს მუშაობს), რომელსაც გონია, რომ "ელაპარაკება" ორიგინალ დომენს, მაგრამ სინამდვილეში ის "ესაუბრება" Private IP მისამართს (127.0.0.1/192.168.0.1 და ა.შ.). შეტევამ რომ იმუშაოს ამისათვის საჭიროა, რომ მომხმარებელმა მოტყუებით დააკლიკოს მავნე ბმულზე. ამის მისაღწევად საკმარისია დაეგზავნოს პროვაიდერის კლიენტებს ფიშინგური წერილები ელ. ფოსტაზე, სოც. ქსელებში, სმს-ები, რომლებიც შეიცავენ მავნე ბმულებს. •როგორც კი მსხვერპლი გადავა მავნე ბმულზე მაგ. example.com-ზე, ჩაიტვირთება Iframe-ი, რომელიც ამყარებს კომუნიკაციას შემტევის მიერ კონტროლირებად ქვედომენთან მაგ. sub.example.com-თან. •პირველი კომუნიკაციისას, sub.example.com პასუხობს სწორ ip მისამართზე და Iframe-ში იტვირთება JavaScript-ზე დაწერილი Payload-ი; •Payload-ი იწყებს HTTP-მიკითხვებს ქვედომენ sub.example.com-თან, რამდენიმე ხნის შემდეგ მავნე HTTP-სერვერი აღარ პასუხობს Payload-ის მიკითხვებს; •ამის შემდეგ ბრაუზერი იწყებს დომენთან კავშირის ახალ ინიციაციას და ახდენს DNS მიკითხვას თავიდან; •ამჯერად მავნე DNS-სერვერი პასუხობს სხვა პრივატულ IP მისამართზე, SKY-ს როუტერების შემთხვევაში ესაა 192.168.0.1; •მსხვერპლის ბრაუზერი ამყარებს კომუნიკაციას როუტერთან; •შედეგად, ბრაუზერი განიხილავს როუტერის შიდა IP მისამართს 192.168.0.1-ს, როგორც sub.example.com-ს და iframe-ს ეძლევა საშუალება მართოს როუტერი. სქემატურად ეს ასე გამოიყურება: Proof-of-Concept Payload-ი, რომელიც წარადგინა PenTestPartners-მა აკეთებს შემდეგ ქმედებებს: •ავტორიზირდება როუტერში Default Credentials-ებით: მომხმარებელი: Admin პაროლი: sky; •ცვლის Admin-ის პაროლს (რომ მომავალში ჩართოს Remote Management-ი (მოშორებული წვდომა როუტერზე); •ინახავს თავისთან SSID -ს და WPA2 - Secret-ებს, რაც ადმაიანური ქართულით ნიშნავს WIFI-ის სახელსა და მის პაროლს; •რთავს Remote Management-ს იხილეთ ვიდეოდემონსტრაცია: ეხლა დავბრუნდეთ საქართველოში. •დღეს საქართველოში მომხმარებლებისთვის ინტერნეტის მიწოდების ბაზარზე 2 დიდი მოთამაშეა: სილქნეტი და მაგთიკომი; •ორივე პროვაიდერის სამომხმარებლო როუტერების პაროლების ადვილად მოძიება შესაძლებელია საძიებო სისტემის მეშვეობით; •იმის გათვალისწინებით, რომ კომპიუტერის მოხმარების საბაზისო უნარებს ფლობს საქართველოს მოსახლეობის მხოლოდ 31% ( იგულისხმება საქაღალდის შექმნა, ფაილის დაკოპირება/ჩაპეისტება საქაღალდიდან მეორეში, ელექტრონული ფოსტის გაგზავნა... კიბერჰიგიენაზე ლაპარაკი ზედმეტია), მარტივად შეიძლება დავასკვნად, რომ ფიშინგური წერილის მსხვერპლი შეიძლება გახდეს ამ ორი პროვაიდერის ნებისმიერი კლიენტი. •ორივე ზემოთხსენებული პროვაიდერის კლიენტების როუტერებზე, მესამე აქტორისთვის ადვილად შესაძლებელი იქნება (ჩართეთ ფანტაზია) Remote Management-ის ჩართვა და ყველა აქედან გამომდინარე უბედურების დატრიალება; •და რატომ ხართ დარწმუნებულები, რომ Remote Management-ი უკვე არ არის ჩართული "თქვენს" როუტერზე? გამოსავალი ჩვენი პირადი ცხოვრება რომ დავიცვათ, ადამიანებმა: •ავაშენეთ ფაცხა - დაგვინგრია მტაცებლებმა ეს ფაცხა და შეგვჭამა; •ავაშენეთ ხის სახლი - მოვიდა სხვა ადამიანები და დაგვიწვა ხის სახლი და ჩვენც დავიწვით; •ავაშენეთ აგურის სახლი - კარგით, აგურის სახლზე გავჩერდეთ ბინის კარი თავისი რამდენიმე საკეტით იცავს ჩვენს პირად ცხოვრებას, ქონებას უცხო თვალისგან და ხელისგან. ასევეა სახლის ქსელის (Home Network) დაცვისას: თუ თანხმდები პროვაიდერის როუტერის დადგმას, შენი სახლის ქსელი პროვაიდერის კონტროლქვეშაა, მისი პაროლი (საკეტი) ადევს და მის წესებს (კონფიგურაციას) ექვემდებარები. თანაც პროვაიდერის როუტერი მართლა 100 ცალი 1 პანგოლინის ფასად მოდის ჩინეთში. აქამდე ჩავთვალოთ, ძვირფასო მკითხველო, რომ არ იცოდი ეს ყველაფერი და "მე არაფერი არ მაქვს დასამალი"-ის იძახოდი. დაანებე ნძრ**ას თავი და ტვინი ჩართე! იყიდე კარგი როუტერი! შენი როუტერი! შენს მიერ კონტროლირებადი როუტერი! დააყენე შენი საკეტი შენს ციფრულ ცხოვრებაზე! თუ რომელი ფირმის როუტერს ვუწევ რეკომენდაციას, მარტის სტატიაში შეგიძლიათ ნახოთ. წყარო: https://www.vasadze.pro/2021/11/enemy-soho-router.html?m=1 ანდრია ვასაძე

-

- როუტერი

- უსაფრთხოება

- (and 11 more)